В Україні відбулась друга хвиля кібер-атаки. Вірус поширюється через програму для звітності «M.E.Doc»

5 Лип, 10:50

У вівторок, 4 липня, хакери вдруге спробували масово атакувати вірусом Petya.А українські комп'ютерні системи. Про це повідомив міністр внутрішніх справ Арсен Аваков.

"Спеціальні агенти департаменту кіберполіції разом з фахівцями СБУ та міської прокуратури припинили другий етап кібератаки Petya. Пік атаки планувався на 16:00. Стартувала атака о 13:40. До 15:00 кіберполіція заблокувала розсилку та активацію вірусу з серверів інформаційної системи М.Е. Doc. Атака була зупинена. Сервера вилучено, разом зі слідами впливу кіберзлочинців з очевидними джерелами з Російськой Федерації", - йдеться у повідомленні Авакова.

Комп'ютерна програма для звітності та документообігу "M.E.Doc" стала причиною розповсюдження інетернет-вірусу "Petya.A.", який уразив комп'ютери крупних українських, в тому числі і миколаївських компаній. Про це повідомляє Департамент кіберполіції Національної поліції України

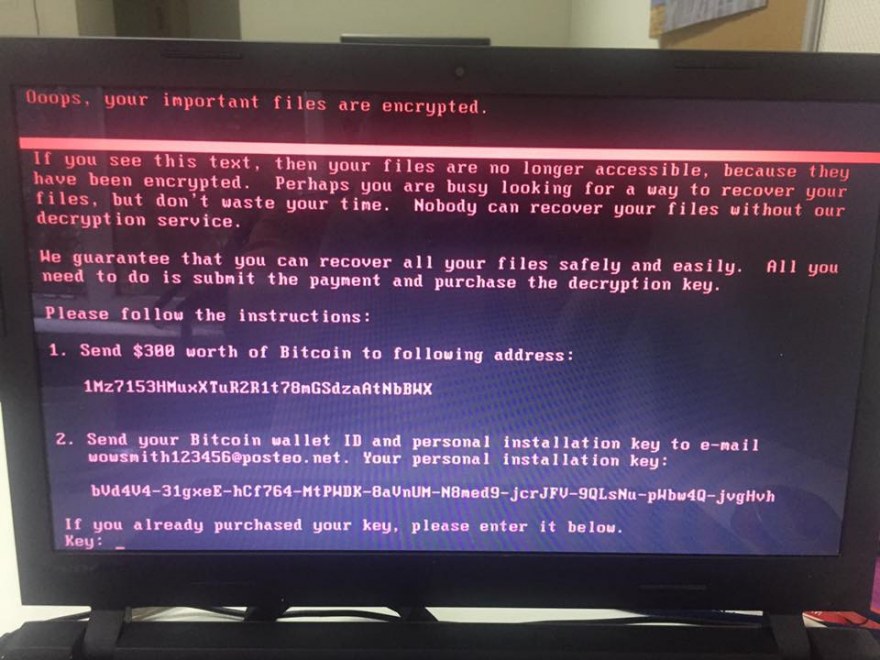

Нагадаємо, що 27.06.2017 в 10 годин 30 хвилин українські державні структури і приватні компанії масово потрапили під удар вірусу-шифрувальника Diskcoder.C, він же ExPetr, PetrWrap, Petya, NotPetya.

Для локалізації масштабної кіберзагрози, Національною поліцією України та Службою безпеки України було створено оперативно-технічний штаб, до якого увійшли представники найвідоміших українських та іноземних компаній з кібербезпеки. За вказаними фактами Національною поліцією України розпочато досудове розслідування.

Експерти встановили, що ураження інформаційних систем українських компаній відбулось, через оновлення програмного забезпечення, призначеного для звітності та документообігу – “M.E.Doc”.

За отриманими даними (підтверджено правоохоронними органами іноземних держав та міжнародними компаніями, що здійснюють діяльність у сфері інформаційної безпеки), зловмисники здійснили несанкціоноване втручання в роботу одного з персональних комп’ютерів компанії-розробника вказаного програмного забезпечення – ТОВ "Інтелект-Сервіс".

Отримавши доступ до вихідних кодів, зловмисники вбудували в одне із оновлень програми бекдор (backdoor) – програму, яка встановлювала на комп'ютерах користувачів “M.E.Doc” несанкціонований віддалений доступ. Таке оновлення програмного забезпечення ймовірно відбулося ще 15 травня 2017 року. Представники компанії-розробника “M.E.Doc” були проінформовані про наявність вразливостей в їх системах антивірусними компаніями, але проігнорували їх. Компанія-виробник заперечила проблеми з безпекою і назвала це «збігом».

Разом з тим з’ясовано: виявлений бекдор за функціоналом має можливість збирати коди ЄДРПОУ уражених компаній та відправляти їх на віддалений сервер. Крім того, завантажувати файли і збирати інформацію про операційну систему та ідентифікаційні дані користувачів.

Також, на даний момент відомо, що після спрацювання бекдору, атакери компрометували облікові записи користувачів, з метою отримання повного доступу до мережі. Далі отримували доступ до мережевого обладнання з метою виведення його з ладу. За допомогою IP KVM здійснювали завантаження власної операційної системи на базі TINY Linux.

Зловмисники, з метою приховування вдалої кібероперації щодо масового ураження комп’ютерів та несанкціонованого збору з них інформації, тим же самим способом, через останні оновлення програмного забезпечення “M.E.Doc” розповсюдили модифікований ransomware Petya.

Видалення та шифрування файлів операційних систем, було вчинено з метою видалення слідів попередньої злочинної діяльності (бекдору), та відвернення уваги шляхом імітації вимагання грошових коштів від потерпілих.

Слідством опрацьовується версія, що справжніми цілями були стратегічно-важливі для держави компанії, атаки на які, могли дестабілізувати ситуацію в країні.

Комплексний аналіз обставин зараження дозволяє припустити, що особи які організували напади з використанням WannaCry можуть бути причетні до вірусної атаки на українські державні структури і приватні компанії 27 червня, оскільки способи розповсюдження та загальна дія подібні вірусу-шифрувальнику (ransomware) Diskcoder.C (ExPetr, PetrWrap, Petya, NotPetya).

З метою негайного припинення розповсюдження Diskcoder.C (нову активність було зафіксовано сьогодні 5 липня) прийнято рішення про проведення обшуків і вилучення програмного та апаратного забезпечення компанії, за допомогою якого розповсюджувалось шкідливе програмне забезпечення. Обшуки проведено представниками Департаменту кіберполіції, слідчими та за участю Служби безпеки України. Вилучено робочі комп’ютери персоналу та серверне обладнання, через яке поширювалося програмне забезпечення.

Департамент кіберполіції наполегливо рекомендує усім користувачам, на час проведення слідчих дій, припинити використовувати програмне забезпечення “M.E.Doc” та відключити комп’ютери, на яких воно встановлено від мережі. Також необхідно змінити свої паролі та електронні цифрові підписи, в зв’язку з тим, що ці дані могли бути скомпрометовані.

Найближчим часом на сайті Департаменту кіберполіції будуть опубліковані інструкції для перевірки на наявність бекдор (backdoor) на Вашому комп’ютері.

Загалом, повідомляє відділі комунікацій ГУ Нацполіціі в Миколаївській області В Миколаївській області від хакерської атаки постраждало 35 підприємств. Вторгнення в роботу комп'ютерів привело до паралізації роботи і блокування роботи системи при запуску всієї комп'ютерної техніки.

Читайте также:

За сутки на Николаевщине четыре факта несанкционированного вмешательства в работу компьютерных сетей

Губернатор Савченко проводит срочное закрытое совещание в связи с масштабной хакерской атакой

Николаевская полиция учит, как не стать жертвой вируса «Петя», распространившегося по всей стране

В Николаевской ОГА разработали план действий в условиях кибератаки